Los Malware son progamas maliciosos que provocan lentitud al ordenador, aparición de progamas o páginas nuevas, modificaciones en la configuración, poco espacio en el disco, etc. Pretenden dañar un ordenador sin el consentimiento de su dueño.

Tipos de malware:

Tipos de malware:

- Virus: es un programa que se instala en el ordenador sin el permiso del dueño con el fin de causar daños en el equipo. Habitualmente, reemplaza archivos ejecutables por otros que ya llevan el virus.

Se propaga a través de ememorias USB y otros programas. Para protegerse contra los virus informáticos se pueden instalar programas antivirus o actualizar automáticamente para que el sistema operativo corrija fallos de seguridad.

Foto del aviso de un virus.

- Keylogger: Su nombre deriva del inglés (key es letra y logger registrador). Es un software que memoriza las pulsaciones del teclado. Esto se puede conseguir por medio de hardware o software. Esta información se envía y puede utilizarse para obtener usuarios y contraseñas.

Nos podemos dar cuenta de que hay un keylogger instalado porque el programa con el que estemos tecleando registra todas las teclas que pulsemos.

Otro signo de que hay un keylogger en nuestro ordenador es el problema de la tilde doble (´´) al presionar la tecla para acentuar vocales, salen dos tildes seguidas y la vocal sin acentuar.

Foto de las pulsaciones que ha copiado un keylogger.

- Spyware (software espía): recoplia información de un ordenador y la manda a un usuario sin el permiso del dueño del ordenador.

Tipos de spyware:

Tipos de spyware:

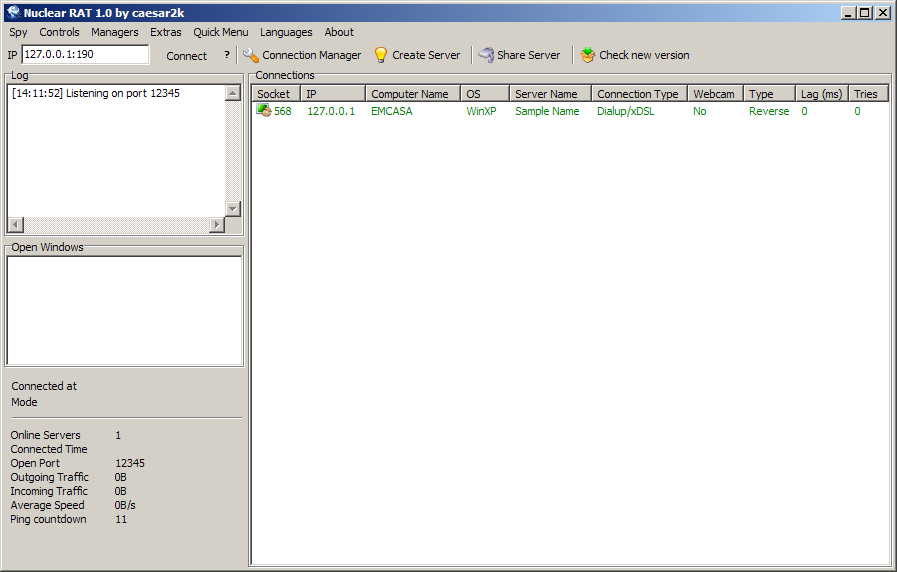

a) Troyano: spyware que ya viene oculto en los programas. Recopila información. Su objetivo principal, a parte de recopliar información, es controlar el ordenador en el que se instala sin ser descubierto. A diferencia del virus, no quiere destruir información.

Captura de pantalla del troyano nuclear RAT.

b) Hijackers: secuestran otros programas para usar sus derechos.El hijacking, en el ámbito informático, hace referencia a toda técnica ilegal que lleve consigo

robar algo por parte de un atacante. Por ejemplo, el robo de información,

el secuestro de una conexión de red, de sesiones de terminal, servicios, módems, etc.

No hay comentarios:

Publicar un comentario